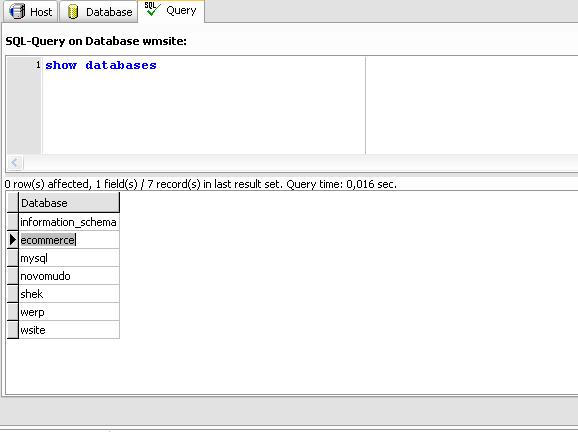

Uma das formas mais fáceis de si descobrir nomes de tabelas é o uso do comando, show:

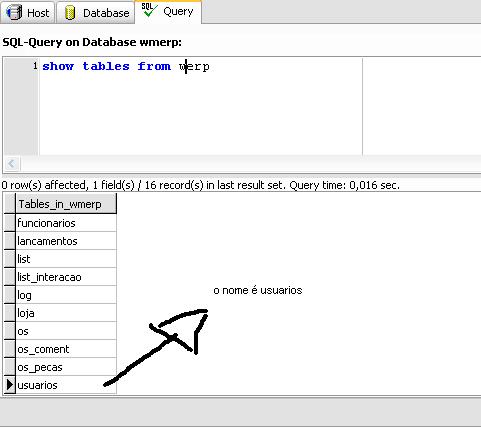

Agora, vou tentar listar do banco de dados werp, O nome da tabela de usuarios, Geralmente os nomes das tabelas são: users, roots,usuarios…Vamos ver qual o nome:

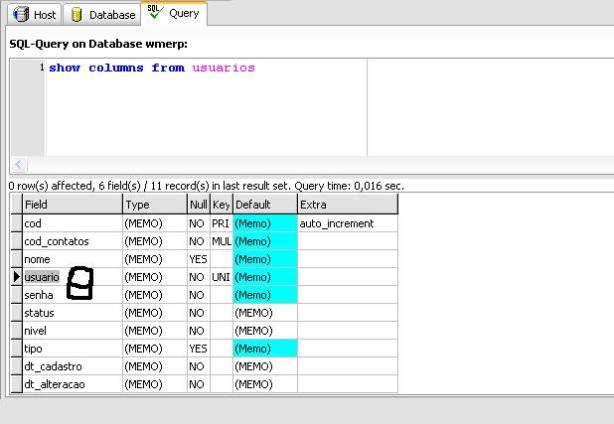

Agora, eu já sei o nome do banco de dados, e também sei o nome das tabelas que tem no database, inclusive a de usuarios, agora, eu quero saber o nome das colunas da tabela usuarios.

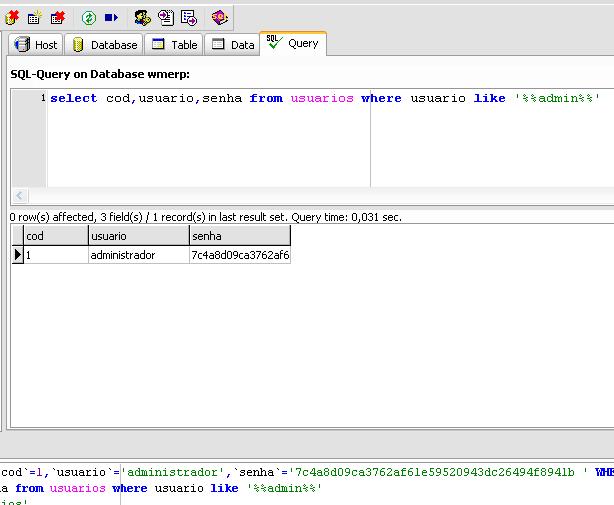

Agora, vou listar o nome do usuário administrador e a senha do usuário:

Conclusão:

Aqui, você aprendeu listar todos databases do banco de dados, Listar todas as tabelas do database, Listar todas as colunas das tabelas, Listar dados das colunas.

Existem varias maneiras de fazer isso. Eu só estou ensinando uma das maneiras aqui.