Usando msn shadow e dsniff para capturar conversas de msn, icq etc…

Lógica do sniffing para capturar conversar em rede:

Tem alguém na sua rede, batendo papo no msn com outra pessoa, daí você usa o arpspoof para avisar todos computadores da rede, que o seu computador está como servidor, Sendo assim, tudo que entrar ou sair da rede terá que passar pelo seu computador(tipo um proxy transparente).

Daí, entra a tarefa do msn shadow que capturará todas as conversas.

Vamos la, para voce entender melhor o tutorial…

A ferramenta MSN Shadow possui a funcao de capturar as mensagens instantaneas que trafega pela rede com protocolos como MSN, Yahoo messenger, jabber. A ferramenta pode ser usada tanto com rede sem fio como em rede com fio, bastando simplesmente selecionar a interface de rede na qual encontra-se ligado.

O MSN Shadow permite visualizar em tempo real as mensagens instantaneas que trafegam pela rede, e tambem existe a possibilidade de capturar as conversas que ocorrem por meio de video conferencia podendo ser salvo em formato de video.

Para que o ataque seja realizado com sucesso, primeiro devemos ativar o encaminhamento de pacotes IP para que o tráfego da rede chegue aos destinos predefinidos.

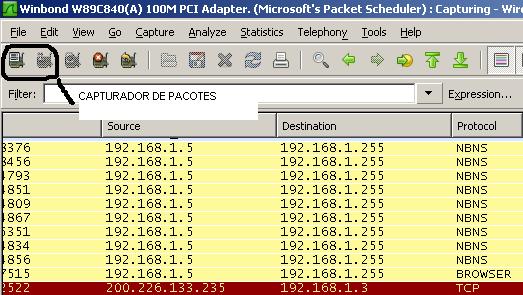

O dsnif auxilia o MSN Shadow na captura dos pacotes com a ferramenta arpspoof. O arpspoof é executado contra o gateway da rede, fazendo com que todos os pacotes tenham que passar primeiro pela maquina do investigador, fazendo isso todo o trafego da rede passa primeiro pela maquina que está sendo executado o MSN Shadow.

Ativaçao do encaminhamento de pacotes IP:

#echo 1 > /proc/sys/net/ipv4/ip_forward

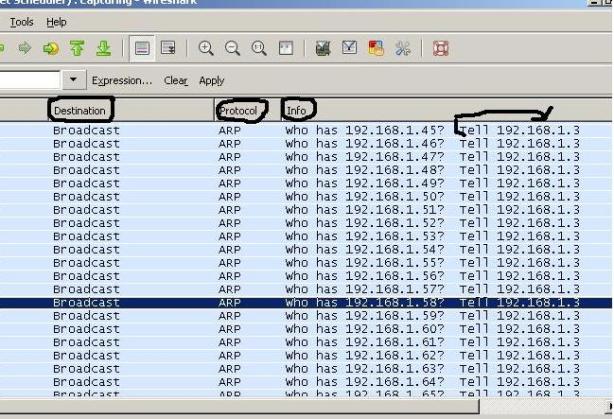

Execuçao do comando arpspoof que enviará pacotes de broadcast, avisando toda a rede que os ip’s possuem o endereço Mac da maquina atacante:

#arpspoof [endereco Ip do gateway]

#arpspoof [endereco IP da vitima]

OBS: Si você não quiser e/ou não saber usar o arpspoof, basta usar o caim e abel que eu já ensinei em um tutorial antes.